講 演:警察庁 東京都警察情報通信部 廣瀬氏

開催日時:2019年2月18日(月) 16:15~17:25

開催場所:PBL教室A

参加人数:学生14名、教員3名

概 要:警察庁 東京都警察情報通信部の廣瀬氏よりサイバー攻撃について説明していただきました。さらに、攻撃者と被害者のPC画面を示しながらサイバー攻撃のデモンストレーションを行っていただきました。

警察庁 東京都警察情報通信部には深謝いたします。

講 演:警察庁 東京都警察情報通信部 廣瀬氏

開催日時:2019年2月18日(月) 16:15~17:25

開催場所:PBL教室A

参加人数:学生14名、教員3名

概 要:警察庁 東京都警察情報通信部の廣瀬氏よりサイバー攻撃について説明していただきました。さらに、攻撃者と被害者のPC画面を示しながらサイバー攻撃のデモンストレーションを行っていただきました。

警察庁 東京都警察情報通信部には深謝いたします。

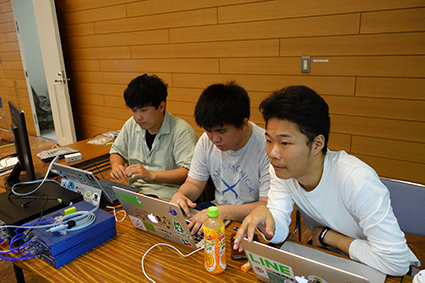

本校のセキュリティ・キャンプ全国大会修了生が、セキュリティ・キャンプ全国大会修了生向けIPAワークショップ(主催:(独)情報処理推進機構(IPA))「業務ネットワーク構築を疑似体験してみよう」(2018年12月26日実施)に参加しました。IPA IT人材育成センター イノベーション人材部 セキュリティキャンプグループの金子 正人氏より、業務ネットワークのなかで本社-拠点間の通信を保護するために良く利用される「IPsec」技術について説明していただき、ネットワーク機器を設定してVPN環境を構築しました。また、通信内容が保護されているかをパケットキャプチャにより確認しました。理論を学ぶだけではなく、実際に手を動かして体験することで理解をさらに深める良い機会となりました。

今回のWSでは、本校学生2名がTAを務めました。

2018年12月15日(土)に「ICTトラブルシューティングコンテスト2018」二次予選が行われ、プログラム履修生からなるチーム「ジャージャー」が成績上位で予選通過しました。また、チーム「captious」がICTSC実行委員推薦チームとして選定されました。2チームは、2019年3月2日・3日に開催される本選に出場します。

チーム名:ジャージャー

メンバー:岩立、小障子、小笠原、杉田、阿部

チーム名:captious

メンバー:牧野、飛田野、末次、土屋

【ICTトラブルシューティングコンテスト2018 本選】

開 催 日:2019年3月2日(土)、3日(日)

会 場:NTT中央研修センタ(東京都調布市)

出場チーム:最大15チーム(オンライン予選成績上位10チームと実行委員会推薦5チーム)

U R L:http://icttoracon.net/

ICTトラブルシューティングコンテストとは、全国の専門学校生、高専生、大学生、大学院生を対象とした サーバー・ネットワークのトラブルシューティングや運用技術をチーム単位で競うコンテストです。

セキュリティエンジニアの創出を目指し、専門学校・高等専門学校生を対象としたセキュリティコンテスト「MBSD Cybersecurity Challenges 2018(主催:三井物産セキュアディレクション株式会社)」において、本校情報セキュリティ技術者育成プログラム履修生によるチーム「LynT4χ」が提出レポートの一次審査の結果、上位10チームに選出されました。このコンテストには、全国36校の専門学校・高等専門学校から106チームのエントリーがありました。

一次審査を通過したチームは、2018年12月12日(水)に開催される最終審査会に出場します。当日は、Webシステムが受けた被害の調査結果を発表します。

【MBSD Cybersecurity Challenges 2018】

主 催:三井物産セキュアディレクション株式会社

参加 資格:応募時点で専門学校・高等専門学校に在籍している学生

募集 期間:2018年10月10日(水)~11月20日(火) 一次審査締切:12月12日(水)

最終審査会:2018年12月12日(水)

出場チーム:10チーム(一次審査通過チーム一覧)

U R L:http://setten.sgec.or.jp/cooperation/060.html

2018年10月6日(土)、SECCON実行委員会/日本ネットワークセキュリティ協会(JNSA)主催の「SECCON Beginners 2018 東京」および「SECCON Beginners NEXT 2018 東京」が本校を会場として開催されました。

昨年に引き続き本校での開催ですが、今回は本校学生がCTFの問題作成だけではなく、NOCチームとして参加者200名の会場のネットワーク構築、運用監視も行いました。

「SECCON Beginners 2018 東京」

日時:2018年10月6日(土)10:30~19:00

場所:東京都立産業技術高等専門学校 品川キャンパス 中央ホール

主催:SECCON実行委員会/日本ネットワークセキュリティ協会(JNSA)

特別協力:東京都立産業技術高等専門学校

「SECCON Beginners NEXT 2018 東京」

日時:2018年10月6日(土)12:45~19:00

場所:東京都立産業技術高等専門学校 品川キャンパス 情報センター講義室

主催:SECCON実行委員会/日本ネットワークセキュリティ協会(JNSA)

特別協力:東京都立産業技術高等専門学校

今後も本プログラムでは、学生がイベント運営に携わることで、社会的使命感の醸成を目指します。

2018年9月1日(土)~2日(日)に開催されたKOSENセキュリティコンテスト 2018において、本校から出場したチーム「ジャージャー」が全35チーム中、準優勝(第2位)と輝かしい成績をおさめました。チーム「ジャージャー」は1日目終了時点では3位でしたが、2日目中盤で2位に上がりました。

同コンテストには、本校情報セキュリティ技術者育成プログラム履修3~5年生の8チーム32名が参加し、2日間の競技に取り組みました。

本科3年生のみで構成したチーム「電子ワイバーン」も第5位という成績をおさめました。

【KOSENセキュリティコンテスト 2018】

日程:2018年9月1日(土)~9月2日(日)

会場:Fukuoka Growth Next(福岡県福岡市)および各高専からのリモート参加

主催:佐世保工業高等専門学校

参加資格:国公私立高等専門学校本科・専攻科在籍の学生4名からなるチーム

参加チーム数:35チーム

URL:https://sckosen2018.sasebo.ac.jp/

東京大学情報基盤センターで8月27日~31日に開催された第2回次世代ITアーキテクト育成セミナーに、本校プログラム履修生2名が参加しました。

セミナーでは、クラウド/コンテナ技術やSDN技術、監視・運用技術などのIT技術を、座学とハンズオン形式の演習で学びました。

【第2回次世代ITアーキテクト育成セミナー】

日程:2018年8月27日(月)~8月31日(金)

会場:東京大学情報基盤センター

主催:東京大学情報基盤センター

協力:一般社団法人高度ITアーキテクト育成協議会(AITAC)

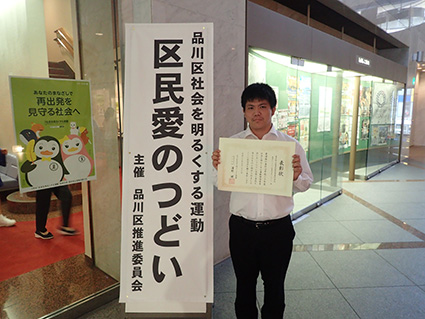

2018年7月27日(金)に品川区立総合区民会館で開催された「品川区社会を明るくする運動」中央大会において、本プログラムが「善行表彰」を受けました。

この表彰は、2018年6月20日(水)に品川区中小企業事業者を対象として、本校で開催された「実体験型サイバーセキュリティセミナー」への貢献が品川区から認められたことによるものです。セミナーではマルウェア感染時のPC動作を疑似体験するシステムを使用しました。そのシステムのインフラとシナリオは、情報セキュリティ技術者育成プログラムを履修している5年生4名が設計・構築しました。

概要:本校のセキュリティ・キャンプ全国大会修了生が、セキュリティ・キャンプ全国大会修了生向けワークショップ(主催:(独)情報処理推進機構(IPA))「ネットワーク分野を専門的に扱うエンジニアになるには」(2018年6月28日実施)に参加しました。ネットワークエンジニアとして現役で働く IPA IT人材育成本部 イノベーション人材センター セキュリティ・キャンプグループ所属の金子 正人氏から、自身がネットワークエンジニアになるまでのキャリアパスや学んだことを講演して頂きました。さらに、ネットワークエンジニアとして経験した業務を、設計・構築・管理・運用の面から解説して頂き、実際に体験したネットワークトラブルを題材に、問題の原因を推測するグループディスカッションを実施しました。今回のワークショップを通し、自分で手を動かして、他人の技術や知識を自分のものにすることの大切さ、ネットワークエンジニアとして働くとはどのようなことか考える良い機会を得ることができました。

2018年6月20日(水) 17:30より、本校にて品川区中小企業事業者を対象としたサイバーセキュリティセミナーが開催されました。これは、今年2月に締結したサイバーセキュリティに関する4者間協定に基づき実施されたもので、本校学生がシステムを構築し、警視庁の講師が講演を行いました。

セミナーではマルウェア感染時のPC動作を疑似体験するシステムを使用しました。そのシステムのインフラとシナリオは、情報セキュリティ技術者育成プログラムを履修している5年生4名が設計・構築しました。また、他履修生4名が、当日チューターとして参加者をサポートしました。

マルウェア感染の疑似体験シナリオは次の3つです。

(1) USBメモリからのマルウェア感染

(2) メールの添付ファイルからのマルウェア感染(標的型メール攻撃)

(3) 不正に書き換えられたWebサイトアクセスによるランサムウェア感染